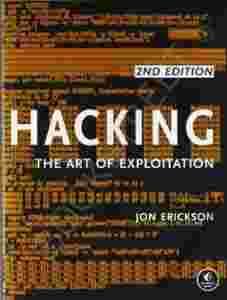

HACKING: THE ART OF EXPLOITATION BOOK/CD PACKAGE

Aukcja w czasie sprawdzania była zakończona.

Cena kup teraz: 205.80 zł

Użytkownik bookstreet

numer aukcji: 5406902077

Miejscowość Kalisz

Wyświetleń: 9

Koniec: 29-06-2015, 15:20

Dodatkowe informacje:

Stan: Nowy

Okładka: miękka

Kondycja: bez śladów używania